クラウドサービスの活用やリモートワークの定着により、企業のIT環境はこの数年で様変わりしました。一方で、セキュリティ対策については、これまで主流だった「境界防御型」の考え方をベースに運用を続けている企業も少なくありません。

「これまで大きな事故は起きていない」「VPNも導入しているし、ファイアウォールもある」。

そうした感覚を持つ担当者の方も多いのではないでしょうか。

しかし、日本国内で実際に発生しているサイバー攻撃のデータを見ていくと、その前提が少しずつ現実とずれ始めていることが分かります。本コラムでは、境界防御型セキュリティがなぜ限界を迎えているのかを、日本の公的機関が公表している統計データをもとに整理し、今後どのような視点でセキュリティを考えるべきかを考えていきます。

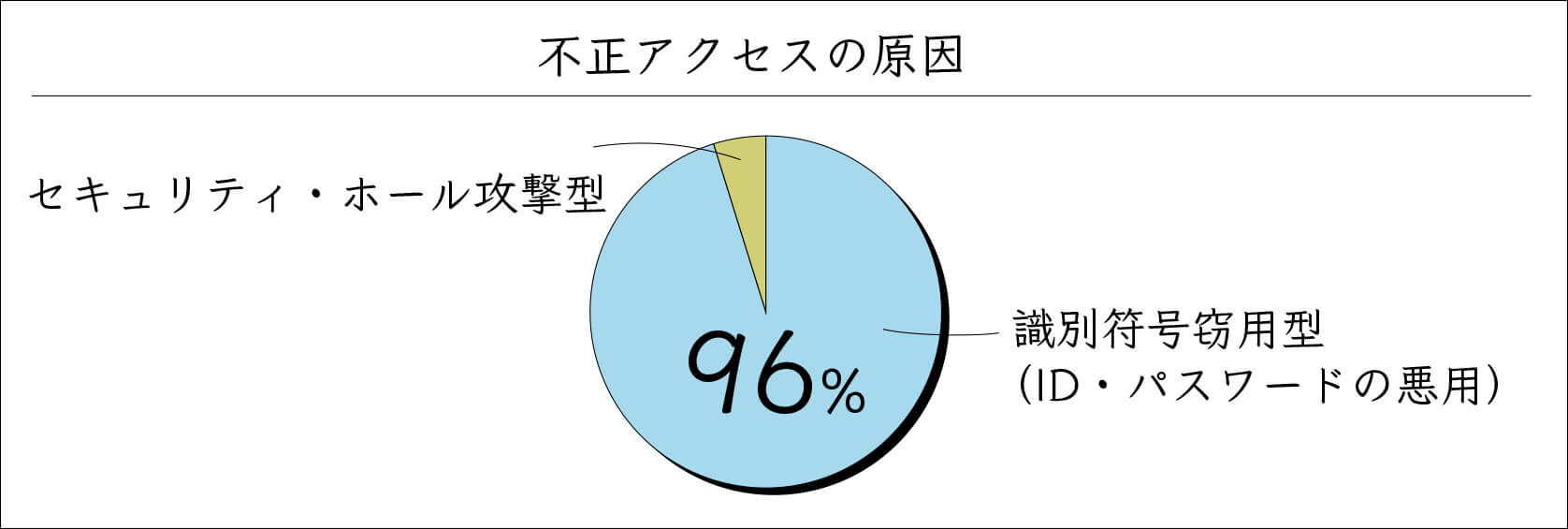

01 不正アクセスは「境界突破」ではなく「正規IDの悪用」から始まる

境界防御は、本来「外部からの侵入を防ぐ」ことを目的としたモデルです。しかし現在の攻撃は、必ずしも境界を力ずくで突破する形ではありません。

警察庁が公表している「不正アクセス行為の発生状況」によると、令和6年に検挙された不正アクセス行為のうち、9割以上が「識別符号窃用型」とされています。これは、他人のID·パスワードなどの認証情報を不正に入手·悪用してログインする手口を指します。

【出典:警察庁「不正アクセス行為の発生状況」(令和6年)】

この数字が示しているのは、「境界の外から侵入される」というより、正規の利用者になりすましてアクセスされているケースが圧倒的に多いという現実です。

境界をどれだけ堅牢にしても、正規の認証情報が使われてしまえば、その後の挙動は通常の業務アクセスと区別しにくくなります。ここに、境界防御だけでは対応しきれない構造的な弱点があります。

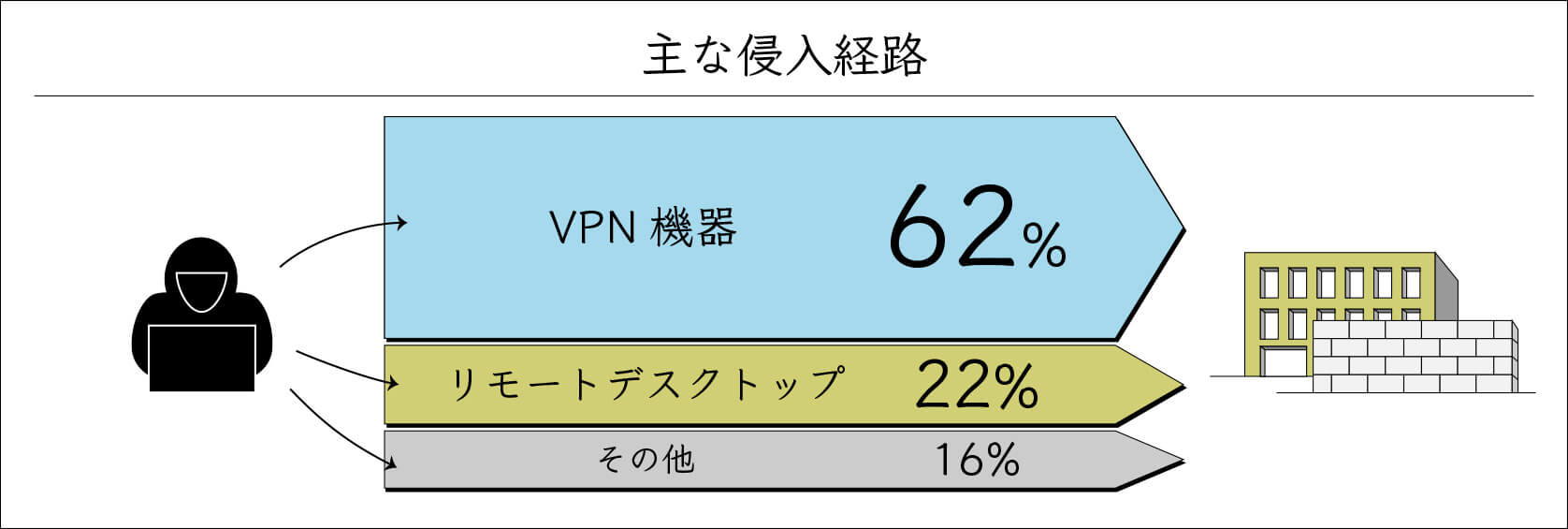

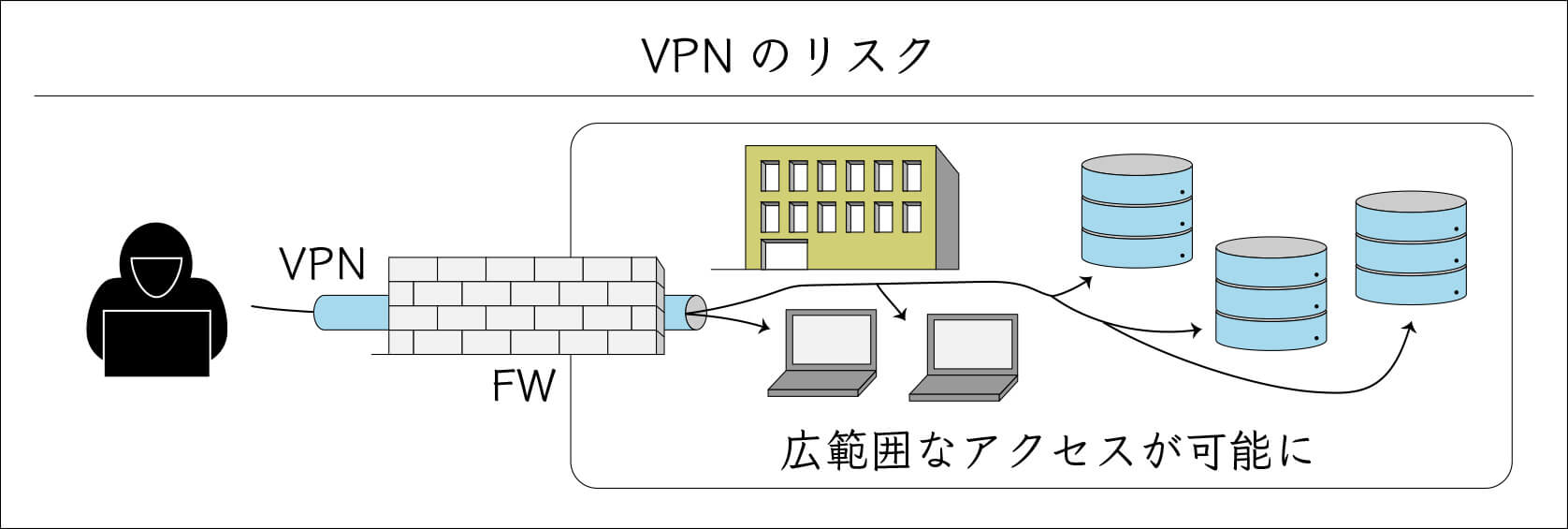

02 VPNは「守りの要」から「攻撃者の標的」へ

リモートワークの普及に伴い、VPNは多くの企業にとって欠かせない仕組みになりました。安全に社内ネットワークへ接続するための手段として、長年利用されてきた技術です。

しかし近年、VPNを巡る状況は大きく変わっています。

警察庁サイバー警察局が公表している「サイバー空間をめぐる脅威の情勢等について」では、ランサムウェア被害において、VPN機器やリモートデスクトップ(RDP)が侵入の起点となる事例が多く確認されていることが示されています。

【出典:警察庁サイバー警察局「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」】

一部の解説では「侵入経路の約8割がVPNやRDP」と表現されることもありますが、重要なのは割合の多さよりも、VPNが例外的な弱点ではなく、攻撃者にとって主要な標的になっているという点です。

VPNは一度接続が許可されると、社内ネットワークへの広いアクセス権を持ちやすい構造です。そのため、認証情報の漏えいや機器の脆弱性が突かれた場合、被害が一気に広がるリスクを抱えています。

03 境界機器は「守る装置」であると同時に「狙われる装置」でもある

VPNやファイアウォールといった境界機器は、企業ネットワークの要所に配置されるため、攻撃者にとって非常に価値の高い標的です。

IPAは、VPN機器などが侵入や踏み台化(いわゆるORB化)に利用されるリスクについて繰り返し注意喚起を行っています。

また、JPCERT/CCも、VPN製品に関する脆弱性が国内環境で悪用される可能性について情報提供を行っています。

【出典:IPA 注意注意喚起、JPCERT/CC 注意情報】

ここから読み取れるのは、「境界機器に脆弱性が見つかること自体が例外ではない」という現実です。パッチを当て続けることは重要ですが、それだけでリスクをゼロにできることはなく、境界機器が狙われ続けるという前提で、検知·遮断·権限最小化まで含めた設計に移る必要がある、ということです。

04 クラウド利用の拡大で、「内と外」の境界は曖昧になった

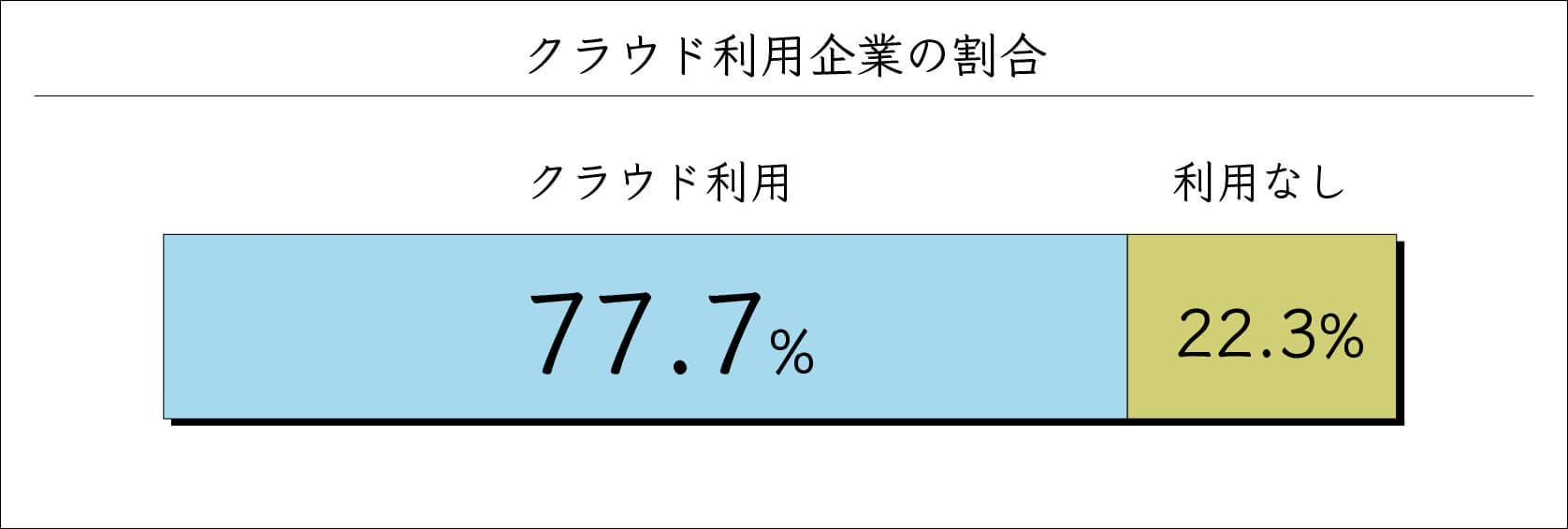

境界防御が難しくなっているもう一つの理由が、業務のクラウドシフトです。

総務省の「通信利用動向調査(令和5年)」によると、日本企業の77.7%が全社または一部の業務でクラウドサービスを利用しています。

【出典:総務省「通信利用動向調査(令和5年)」】

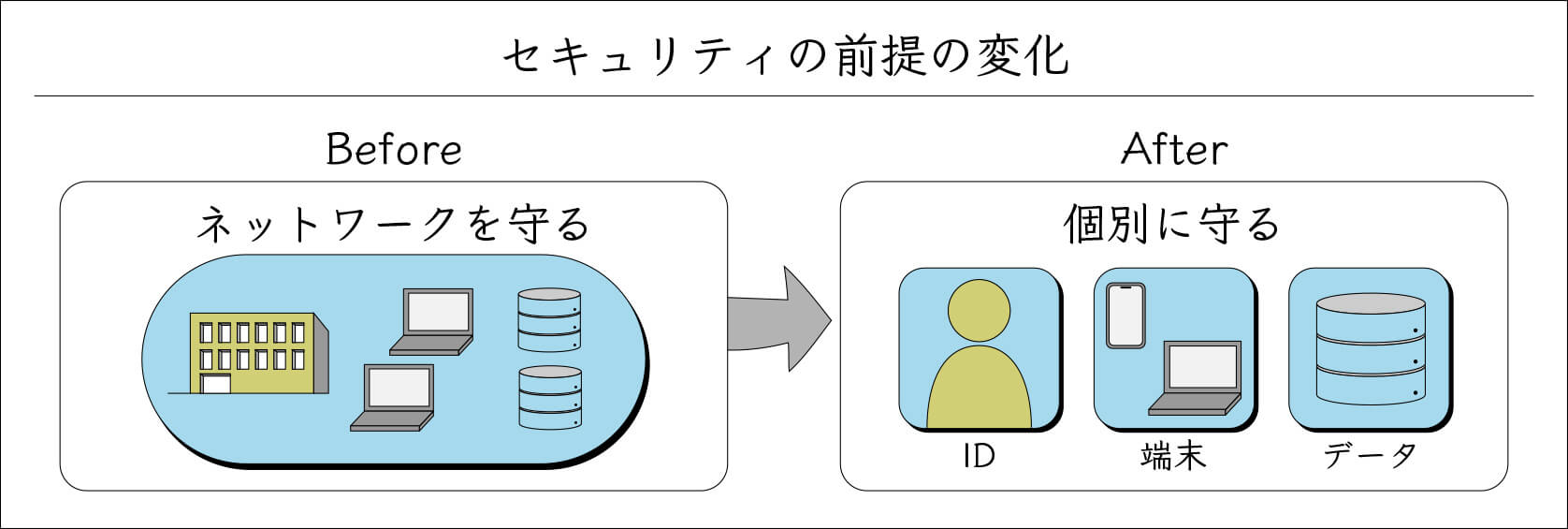

業務データやアプリケーションがクラウド上に置かれるほど、「社内ネットワークを守る=守るべき資産を守る」という等式は成立しにくくなります。守る対象は「社内ネットワーク」から「ID·端末·データ」へ移っているのに、防御思想だけが置き去りになることが問題なのです。

05 ゼロトラストは「新しい流行」ではなく「現実的な対応策」

ゼロトラストという言葉に対して、「大企業向け」「難しそう」といった印象を持つ方もいるかもしれません。しかし、日本の統計データが示している現実を踏まえると、ゼロトラストは決して単なる流行ではありません。

- 不正アクセスの大半はID·パスワードの悪用

- VPNやRDPが主要な侵入起点として狙われている

- 境界機器の脆弱性悪用は継続的に発生している

こうした前提のもとでは、「一度認証したら信頼する」「社内だから安全」という考え方を見直し、アクセスのたびに検証する設計へ移行することが現実的で合理的な選択になります。

06 セキュリティモデルを見直すという判断

ゼロトラストへの移行は、一度にすべてを変える必要はありません。ID管理の強化や端末管理の可視化など、できるところから段階的に進めている企業も多くあります。

重要なのは、「これまで通りやってきたから大丈夫」と考えるのではなく、セキュリティの前提が変わったことを正しく認識することです。

境界防御を強化し続けるのか。

それとも、前提そのものを見直すのか。

以上の統計データは、今まさにその判断を考えるタイミングに来ていることを示しています。

次のコラムでは、セキュリティモデルを見直す際に役に立つ、サービス選定の視点について考察します。

データ出典元

- 警察庁「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」(令和6年、識別符号窃用型が90%以上)

- 警察庁サイバー警察局「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」(ランサムウェア等の情勢、VPN機器等への対策言及)

- JPCERT/CC 注意喚起(例:Ivanti Connect Secureの脆弱性、国内での悪用の可能性に言及)

- IPA 注意喚起「VPN機器等に対するORB化を伴うネットワーク貫通型攻撃のおそれについて」

- 総務省「通信利用動向調査(令和5年)」を引用する記事内の出典リンク(クラウド利用企業割合 77.7% の参照元として総務省報道資料PDFを明示)

- (補足:一次資料の参照元として)KDDI解説記事が警察庁資料を根拠に「VPN/RDPが8割」言及を明示