- そもそも脆弱性管理とは何か

- なぜ脆弱性管理が必要なのか

- 脆弱性管理ではどのような作業を行えばいいか知りたい

ソフトウェアに脆弱性が存在することは、決して珍しくありません。脆弱性が存在すると、悪意ある第三者がその脆弱性を狙って攻撃を試みる恐れがあります。ただ、後述の理由で、全ての脆弱性に対応していくことは非効率的です。

限られた社内リソースの中で、セキュリティとビジネスを両立するためには、本当に対応すべき脆弱性に確実に対応していくことが必要です。その時に重要となる概念が、脆弱性管理です。

本記事では、脆弱性管理の意味と必要とされている理由、脆弱性管理で行う作業を紹介します。

脆弱性管理とは?

-

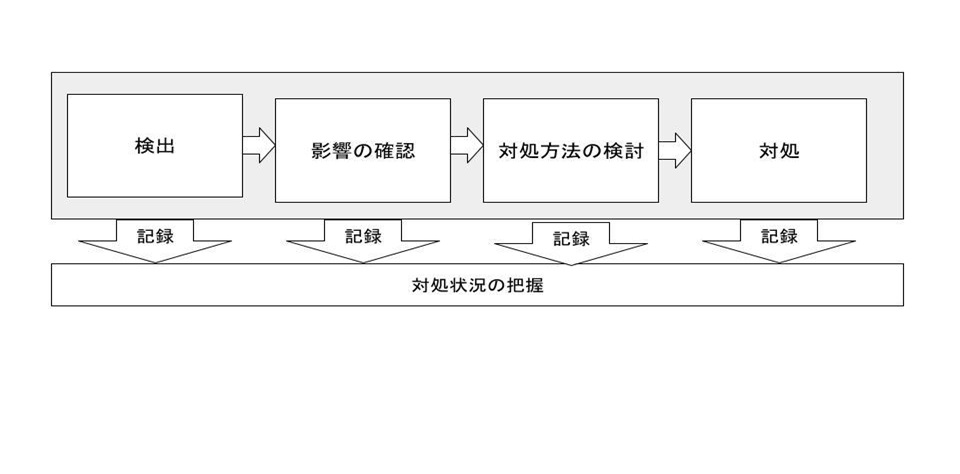

脆弱性管理とは、使用しているソフトウェアにおいて、脆弱性の検出、脆弱性がもたらす影響の確認、脆弱性への対応方法の検討、脆弱性への対処を行う、一連のプロセスのことです。その流れは、下の図のとおりになります。

脆弱性管理が必要とされている理由

-

ソフトウェアに脆弱性が存在していると、脆弱性を狙って社外からの攻撃を受ける恐れがあります。社外からの攻撃を受けると、情報漏えいやデータ改さんなどの被害を受けるリスクがあります。

ただ、ソフトウェアに脆弱性が存在していても、その脆弱性が全て悪意ある第三者から即座に攻撃を受けるとは限りません。そのため、全ての脆弱性に対応していくことは非効率で、優先順位をつけて特に重大な脆弱性に対処していくことが必要になります。

脆弱性管理で行う作業

-

ここでは、脆弱性管理で行う作業を以下の順に紹介します。

- 脆弱性に関する情報収集

- 脆弱性のリスク評価

- 脆弱性に対応する優先順位付け

- 脆弱性レベルによる対応方針の決定

- 脆弱性への対応に関する評価

脆弱性に関する情報収集

脆弱性管理で行う作業の1つ目は、脆弱性に関する情報収集です。

例えば、製品ベンダーのHP、有識者のブログ、SNSの投稿などから、脆弱性に関する情報収集ができます。脆弱性に対する対策を万全にしたい時には、こまめにこれらから情報収集すると良いでしょう。

また、脆弱性に関する情報を整理してメールで配信してくれるサービスや、脆弱性情報提供サイトを活用して情報収集することもできます。これらのサービスの中には、社内のシステムに合わせて必要な情報のみ受け取れるサービスもあります。必要な情報のみ受け取ることで、より効率的に情報収集を行うことが可能になります。

※無償脆弱性情報提供サイトの一例

脆弱性のリスク評価

脆弱性管理で行う作業の2つ目は、脆弱性のリスク評価です。

前述のとおり、全ての脆弱性に対応していくことは非効率的です。そのため、脆弱性に対応する優先順位を付ける前段で、脆弱性のリスク評価を行う必要があります。

脆弱性のリスク評価では、情報資産の重要性や攻撃される可能性などが評価項目になります。ただ、リスク評価の項目を増やしすぎると、かえってリスク評価が難しくなります。また、リスク評価自体が社内のリソースを必要とするものなので、完璧にしようとしすぎると従業員への負担が大きくなります。

そのため、特に最初のうちはあまり評価項目を増やしすぎずに、カジュアルに始めてみることがおすすめです。

脆弱性に対応する優先順位付け

脆弱性管理で行う作業の3つ目は、脆弱性に対応する優先順位付けです。

リスク評価を行った上で、脆弱性に対応する優先順位を付けていきます。それには、どの脆弱性が危険か判断する基準を設けることが必要です。脆弱性をなくしてセキュリティを強化することも大切ですが、それにリソースを取られすぎてビジネスに支障が出てはいけません。判断基準を設けておくことで、客観的かつ早く脆弱性の危険度を判断できます。

また、運用可能な脆弱性管理ルールを制定しておくことも必要です。これにより、社内での意思決定を早められます。ルールを制定する時には、以下の2つのポイントを明確にしましょう。

- 何が危険か

- いつまでに脆弱性を直さなければならないか

脆弱性レベルによる対応方針の決定

脆弱性管理で行う作業の4つ目は、脆弱性レベルによる対応方針の決定です。

脆弱性レベルを評価する時には、共通脆弱性評価システムCVSSを使うことが一般的です。CVSSは、ベンダーに依存しない共通の評価方法を提供しています。これにより、脆弱性の深刻度を同一の基準の下で定量的に比較できる上、関係者間で脆弱性について共通言語を用いて議論できます。

CVSSでは、以下の3つの基準で脆弱性を評価します。これらの基準から、即座に対応が必要と判断された脆弱性から対応すると良いでしょう。

基本評価基準 脆弱性そのものの特性を評価 現状評価基準 脆弱性の現在の深刻度を評価 環境評価基準 最終的な脆弱性の深刻度を評価 また、対応方針を決定する時に、レピュテーションリスクを判断材料に用いる会社もあります。レピュテーションリスクとは、悪評や風評の拡大によって企業評価が下がり、経営に支障が出る危険性のことです。

脆弱性への対応に関する評価

脆弱性管理で行う作業の5つ目は、脆弱性への対応に関する評価です。

それぞれの脆弱性に対しては、最適と思われる方法を選択して担当者に対応を促す必要があります。しかし、脆弱性への対応結果を追跡しきれず、全体の進捗管理に時間がかかることもあります。それを防ぐために有効な方法の1つが、システムごとの対応状況の一元管理です。

脆弱性への対応状況を管理する部署が、対応に係る作業の申請・承認まで担うことで、対応漏れや報告漏れを防げます。また、これらのプロセスをシステム化することで、対応結果の追跡やある部署で成功した対策の横展開も容易になります。

また、システムの脆弱性対策状況を把握する時には、情報集約度、情報鮮度、検索容易性の観点から管理・統制パターンを分類することが重要です。

まとめ

-

本記事では、脆弱性管理の意味と必要とされている理由、脆弱性管理で行う作業を紹介しま

脆弱性管理を行うには、リスク評価や対応する優先順位付けが必要です。また、それらを行う時には、明確なルールや基準を事前に設定して行うようにしましょう。こうすることで、客観的かつスピーディーに脆弱性管理を進められるため、ビジネスの効率性とセキュリティを両立することができます。